Eine der wichtigsten Quellen, wenn es um die Fehlersuche und Optimierung von Betriebssystemen geht, ist die Ereignisanzeige. Mit Zusatztools lässt sich diese in den meisten Fällen noch besser auswerten und produktiv verwenden. Erfreulich ist, dass viele dieser Tools nichts kosten. Auch die PowerShell hilft beim Auslesen des Protokolls.

Um die Ereignisanzeige zu lesen, helfen Zusatztools. Diese können meistens zudem Aktionen durchführen, zum Beispiel E-Mails versenden. Außerdem können Zusatztools die Ereignisanzeige mehrerer Rechner in einem gemeinsamen Fenster besser darstellen, als das mit dem Windows-Bordmittel Eventviewer möglich ist, das über den Befehl eventvwr gestartet wird.

Neben der klassischen Überwachung können Administratoren mit den kostenfreien Werkzeugen auch eigene Ereignisse erzeugen und Informationen auslesen, die oft weniger bekannt sind. Wir geben einige Tipps zu diesem Thema.

Ereignisanzeige mit der PowerShell anzeigen

Neben den Zusatztools, die wir in diesem Beitrag vorstellen, können Administratoren auch mit der PowerShell die Ereignisanzeige auf Computern anzeigen lassen. Dazu wird das CMDlet Get-Eventlog verwendet (siehe Abbildung 1). Mit den Optionen system, application und security lassen sich die einzelnen Ereignisanzeigen öffnen. Das Anzeigen des Sicherheitsprotokolls lässt sich allerdings nur durchführen, wenn die PowerShell-Sitzung mit Administratorrechten gestartet wurde.

Wird auf diesem Weg die ganze Ereignisanzeige ausgelesen, wird es schnell unübersichtlich. Administratoren können aber auch nur die aktuellsten Meldungen anzeigen, zum Beispiel mit folgendem Befehl: Get-Eventlog system -Newest 100. Reicht dieser Filter nicht aus, lässt er sich noch so erweitern, dass er nur die Fehlermeldungen anzeigt (siehe Abbildung 1):

Get-Eventlog system -Newest 100 | here-Object {$_.entryType -Match „Error“}

Der Filter lässt sich auch noch ausbauen, sodass er die Meldungen optimal formatiert und nur die gewünschten Informationen anzeigt:

Clear-Host

$Event = Get-Eventlog -Logname system -Newest 1000

$logError = $Event | Where {$_.entryType -Match „Error“}

$logError | Sort-Object EventID |Format-Table EventID, Source, TimeWritten, Message -auto

Interessant in diesem Zusammenhang ist auch die Möglichkeit nach bestimmten Quellen filtern zu lassen:

Get-EventLog System -Newest 10 -Source „Service*“ | Format-Table TimeWritten, Source, EventID, Message -auto

Auch nach der ID lässt sich filtern:

Get-EventLog -Logname system -InstanceId 7040 -Newest 10

FS Pro Labs – Event Log Explorer

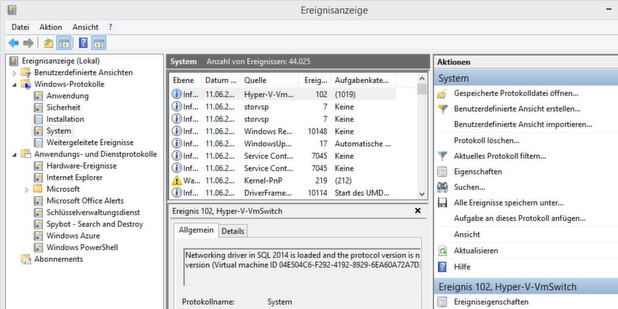

Das Tool Event Log Explorer von FS Pro Labs kann die Ereignisanzeigen von bis zu drei Computern im Netzwerk kostenlos anzeigen (siehe Abbildung 2). Wollen Administratoren mehr Computer anbinden, muss die kostenpflichtige Version eingesetzt werden.

Der Vorteil des Tools ist die übersichtliche Darstellungsweise. Administratoren können für einzelne angebundene Computer eigene Anmeldeinformationen hinterlegen. Außerdem lassen sich Computergruppen erstellen, zum Beispiel für die Domänencontroller oder Datenbank-Server. Das Tool ist auch kompatibel mit Windows 8.1 und Windows Server 2012 R2.

Über das Kontextmenü der Ereignisanzeigen lassen sich diese auch als EVTX-Dateien abspeichern. Diese Dateien lassen sich wiederum mit den herkömmlichen Bordmittel zur Anzeige der Ereignisprotokolle öffnen. Event Log Explorer bietet zu den einzelnen Menüs und Ereignissen umfassende Verwaltungsmöglichkeiten und Filter an (siehe Abbildung 3). Administratoren, die mehrere Server im Netzwerk überwachen, aber keine teure Überwachungslösung anschaffen wollen, sollten sich das Tool unbedingt ansehen.

GFI Events Manager – Professionelle Überwachung

GFI Events Manager steht zwar nicht kostenlos zur Verfügung, lässt sich aber 14 Tage testen. Die Preise der Überwachungslösung hängen von den angebundenen Server ab und beginnen bei etwa 279 Dollar für bis zu neun Knoten.

Vorteil der Lösung ist die interaktive Überwachung der Ereignisanzeigen. Administratoren können aus den vorgefertigten Überwachungsregeln auswählen, oder eigene Regeln erstellen, um Server optimal überwachen zu können. Das Tool kann nicht nur Ereignisanzeigen auswerten, sondern auch spezielle Systemdienste in Windows, Linux und anderen Betriebssystemen effizient überwachen. Auch Anwendungs-Server wie Exchange- oder SQL-Server lassen sich an die Überwachungslösung anbinden.

Boot-Time messen und Zuverlässigkeit anzeigen

Anwender können aber auch mit Bordmitteln in Windows wichtige Informationen aus der Ereignisanzeige auslesen. Interessant ist hier zum Beispiel die Startdauer des Rechners:

- Geben Sie eventvwr in der Eingabeaufforderung ein und bestätigen Sie.

- Navigieren Sie zu „Anwendungs- und Dienstprotokolle/Microsoft/Windows/Diagnostics-Performance/Betriebsbereit“.

- Ereignisse mit der ID 100 zeigen die Startdauer an, Ereignisse mit der ID 200 die Dauer zum Herunterfahren (siehe Abbildung 4).

- Sollen nur die Ereignisse 100 und 200 angezeigt werden, lässt sich über das Kontextmenü des Protokolls auch ein Filter erstellen (siehe Abbildung 5).

Eigene Ereignismeldungen erzeugen

Administratoren können über die Eingabeaufforderung mit dem Befehl eventcreate.exe sehr einfach eigene Einträge in den verschiedenen Ereignisanzeigen erstellen. Beispielsweise lässt sich dieser Befehl für eigene Skripts oder Batchdateien verwenden. Die Syntax für den Befehl lautet:

Eventcreate [/S <Computername> [/U <Benutzername> [/P <Kennwort>]]] /ID <Ereignis-ID> [/L <Protokollname>] [/SO <Quelle>] } /T Typ /D <Beschreibung>

Als Typ stehen SUCCESS, ERROR, WARNING und INFORMATION zur Verfügung.

Ein Beispiel:

Eventcreate /T Information /ID 523 /L System /D „Anwendung Thomas 1 erfolgreich installiert“

Diese Informationen lassen sich dann auch wieder mit der PowerShell auslesen (siehe Abbildung 6). Soll nur der Text der Ereignismeldung angezeigt werden, kann dieser natürlich gesondert gefiltert werden:

get-eventlog system -newest 1 |fl Message

Microsoft Desktop Optimization Package

Mit den Tools aus dem Microsoft Desktop Optimization Pack (MDOP) unterstützt Microsoft Software-Assurance-Kunden bei der Einführung von Windows 7/8.1 im Unternehmen. Die Werkzeuge stehen Assurance-Kunden kostenlos zur Verfügung und sind auch über TechNet und MSDN verfügbar.

Bestandteil der Sammlung ist eine Rettungs-CD für Windows. Diese kann zum Beispiel auch die Ereignisanzeigen auf Rechnern auslesen, falls diese nicht mehr starten. Auf diesem Weg können Administratoren Fehler finden und beheben, da die Quelle bekannt ist. Mit dem Diagnostic and Recovery Toolset (DaRT) aus dem MDOP erstellen Administratoren diese Rettungs-CD und packen dort verschiedenen Tools drauf (siehe Abbildung 7).

Nach dem Booten eines Rechners mit DaRT steht als Menüpunkt auch die Option Remote Connection zur Verfügung. Starten Anwender die Verknüpfung, sehen sie die IP-Adresse des Computers, den Port, mit dem DaRT eine Verbindung erwartet und eine Ticketnummer. Für den Verbindungsaufbau benötigen Administratoren den DaRT Remote Connection Viewer. Dieser gehört zum Installationsumfang des DaRT.

Hat der Administrator die Daten eingegeben, kann er per Fernwartung auf den Clientcomputer zugreifen und so auch die dortige Ereignisanzeigen auslesen. Das funktioniert auch über eine Remotedesktopverbindung auf einen Server und eine anschließende Fernwartung auf dem Client. Eine Fernwartung über das Internet ist auf diesem Weg allerdings nicht möglich, da der Client nur mit internen IP-Adressen arbeitet.

Interessant ist nach einer Verbindung mit der Rettungs-CD vor allem der Bereich Computer Management (siehe Abbildung 8). Hierüber starten Administratoren die Computerverwaltung, die auch im normal gestarteten Windows zur Verfügung steht. Hier lassen sich Systeminformationen abrufen, die Ereignisanzeigen lesen, Dienste und Treiber konfigurieren und Festplatten mit der Datenträgerverwaltung konfigurieren.

Die Ereignisanzeigen funktionieren auch auf Servern, die Mitglieder einer Domäne sind. Wir haben diese Funktion auch auf Servern mit Windows Server 2012/2012 R2 als Domänencontroller und auf Servern mit Exchange Server 2013 getestet. Alle Daten lassen sich problemlos auslesen.

Administratoren können über die Computerverwaltung außerdem die Systemdienste des Computers steuern. Wenn also ein Systemdienst den Server zum Absturz bringt, können Administratoren diesen über die Computerverwaltung deaktivieren und dann den Server starten. Die notwendigen Informationen dazu sind in der Ereignisanzeige zu lesen.

Weiter interessante Informationen und Werkzeuge zu diesem Thema:

SNMPSoft EventLog Inspector

GFI EventsManager

Panda Cloud Systems Management

SpectorSoft Server Manager

DameWare Remote Support (DRS)

externer Link zum Artikel (kompletter artikel)